Badrumsfläkten visar sig ha en bluetooth-anslutning och övervakningskameror används i överbelastningsattacker. Alla uppkopplade saker vi har runt omkring oss kan utgöra säkerhetsrisker.

I september drabbades den amerikanska teknikjournalisten Brian Krebs av den dittills största kända överbelastningsattacken. Grundprincipen för attacken var inte ny: genom att skicka enorma mängder datatrafik till en utvald måltavla – i det här fallet Krebs webbplats ”Krebs on Security” – kraschar den under det massiva trycket.

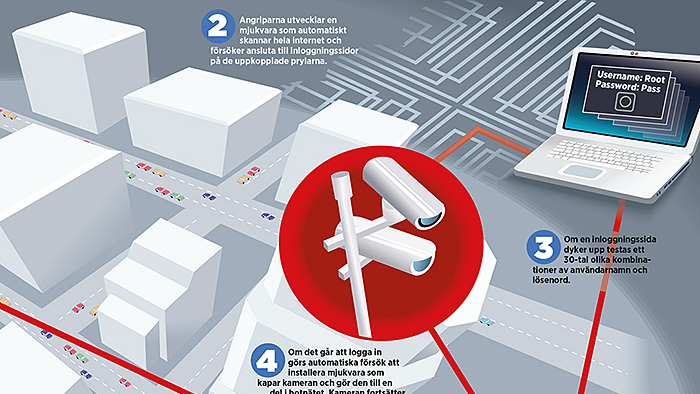

Vanligtvis utnyttjas kapade datorer i de så kallade botnät som används för överbelastningsattackerna. På ett gemensamt kommando fås de att samtidigt skicka trafik mot måltavlan.

”Holy moly. Prolexic reports my site was just hit with the largest DDOS the internet has ever seen”, skrev Brian Krebs på Twitter samma dag.

Experter har länge varnat för bristande säkerhet i alla de prylar som nu kopplas upp mot internet, oavsett om det handlar om konsumentprylar som ska göra våra hem smarta eller styrsystem för kommersiella tillämpningar.

Joachim Strömbergson har jobbat med it-säkerhet i många år och är en av grundarna på Assured. Han ser några generella problem som ständigt återkommer i internet of things-prylarna.

I fallet med de kapade övervakningskamerorna ett av de allra vanligaste:

– De hade ett standardlösenord för administrationsgränssnittet, som dessutom låg öppet att ansluta till från internet. De som skapade botnätet hade gjort ett program som testade ip-adress efter ip-adress. Fick programmet svar provade det att logga in med något av de kända lösenorden. Kom det in försökte det installera mjukvaran för botnätet, säger Joachim Strömbergson.

Angriparna brydde sig egentligen inte om funktionen i prylarna de lyckades kapa. Och så är det i de flesta fall; vad de är ute efter är processorkraften och internetuppkopplingen. Den kan användas för överbelastningsattacker eller för att skicka spam, två enkla sätt att tjäna pengar på nätbrottslighet.

– Det har blivit väldigt lätt och billigt att vara skurk i det här läget. Med ett botnät är det lätt att ägna sig åt utpressningsverksamhet på nätet, konstaterar Joachim Strömbergson.

”Det här läget” är i själva verket en kombination av flera olika saker. En grundläggande utgångspunkt är att internet har en decentraliserad infrastruktur.

Internets funktioner finns inte i själva nätet, utan i de datorer, servrar och andra apparater som kopplas till det. Varje ansluten enhet har stort ansvar för hur den utnyttjar internetuppkopplingen. Det är en av anledningarna till att vi skyddar våra datorer med antivirusprogram och brandväggar.

Det innebär också att varje pryl som nu ryms inom paraplybegreppet internet of things också ska sköta sin egen säkerhet. Även om IoT-trenden kan uppfattas som något nytt, är det i någon mening bara en variant på det vi dagligen använder. IoT-prylar är uppkopplade datorer, men oftast utan skärm och tangentbord och byggda för en väldigt specialiserad uppgift.

Till skillnad från en dator är prislappen ofta betydligt lägre.

– Om du ska bygga en pryl för fem dollar, då kan du inte få in automatiska uppdateringar eller andra säkerhetshöjande åtgärder, säger säkerhetskonsulten Jonas Lejon på Triop. Han fortsätter:

– Tidigare gick kablarna från en robot eller sensor till en annan plats i huset. Nu går kabeln allt oftare till internet. Men utvecklarna tänker för sällan igenom vilka konsekvenser det får.

Jonas Lejon hämtar ett exempel från ett köp han nyligen gjort: en bil. När han bläddrade runt hittade han ett menyalternativ som visade licensvillkoren för alla de kodbibliotek som används i bilens mjukvara.

– Frågan jag ställer mig är givetvis vilka rutiner de har för att uppgradera den mjukvaran om det hittas fel i den framöver, säger han.

Öppna kodbibliotek och billig hårdvara gör det i dag möjligt att göra befintliga produkter uppkopplade, utan att kostnaden sticker iväg.

– Och det fungerar kanske. Men är det säkert? Jag har sett exempel där man använt wifi-kretsar utan att uppmärksamma att de inte bara ansluter till nätverket där prylen installeras, utan dessutom fungerar som en basstation som öppnar upp nätet för andra, utan att kräva något lösenord, säger Joachim Strömbergson.

Jonas Lejon hamnade i en liknande situation när han själv skulle renovera ett badrum. När allt var klart upptäckte han

Christer Leuhusen är säkerhetskonsult på Knowit. Enligt honom börjar den här typen av problem redan uppstå hos företagets kunder.

– Internet of things har blivit en ny attackvektor in i organisationer. Jag har själv varit med om fall där de installerat osäkra saker i sina nätverk som kan ge en angripare en väg in i nätverket. Ibland hittar vi till och med prylar och system som ingen minns hur de hamnat där, eller varför, säger han.

Han anser att det finns en bristande förståelse för iot-enheter.

– Enheterna kan vara intressanta för angripare. Inte nödvändigtvis för att angriparna är ute efter den verksamhet eller information som finns i iot-enheten, utan just för att använda dem i ett botnät. Som kund måste man ställa krav på tillverkarna, men också vara noga med vad man köper och hur man konfigurerar enheterna. Och sedan se till att övervaka trafiken till och från prylarna, så att man kan upptäcka sådant som ser misstänkt ut.

En kapplöpning för att få ut sina produkter på marknaden snabbare än konkurrenterna är en annan faktor som påverkar utvecklingen i en negativ riktning. I kampen om kundernas intresse har säkerhet hittills inte hamnat högt upp på marknadsavdelningarnas önskelistor.

Säkerhet säljer inte, enligt Joachim Strömbergson på Assured.

– När kunderna jämför två produkter står sig en säkrare men ofta lite bökigare inloggningsfunktion slätt, i jämförelse med möjligheten att koppla till tio sensorer i stället för bara fem.

Men utmaningen handlar inte bara om att bygga sina prylar på rätt sätt för att minska riskerna att drabbas av allvarliga säkerhetsproblem. För att det ska kunna göras krävs först en ordentlig analys om vilka risker det egentligen är man ska skydda sig mot.

Joachim Strömbergsons erfarenhet är att det ofta brister redan där.

– Många gånger är det viktiga inte att hålla något hemligt, utan att man kan vara säker på att ett meddelande kommer från rätt avsändare och att det inte har manipulerats på vägen, säger han.

Individuell mätning av el, värme och vatten kan fungera som ett exempel. Uppgifterna är inte särskilt känsliga, men om någon förfalskar dem kan det bli väldigt dyrt för oskyldiga.

– Eller varför inte ett framtidsscenario där billiga sensorer används för att hålla koll på bakterien listeria i köttfärs. Vad kommer det att kosta för handlaren om någon lyckas skicka förfalskade varningar om dålig mat? frågar sig Joachim Strömbergson.

För de företag som utvecklar uppkopplade prylar finns dessutom ett annat problem att förhålla sig till: När ett säkerhetshål upptäcks i företagets produkter, hur ska det då täppas till?

Till att börja med måste det finnas funktioner som gör det möjligt att uppgradera mjukvaran. Nästa steg är att hitta ett smidigt sätt att distribuera den på. Handlar det om konsumentprodukter kan kunderna kanske förväntas ta hand om den processen själva, även om all erfarenhet visar att det egentligen inte är något att förlita sig på.

Ju mer komplexa installationerna är, desto större blir utmaningen. Kommer allt fungera som det ska efter uppdateringen? Måste kunderna göra om grundläggande inställningar? Måste någon process trimmas in på nytt?

Det är många frågor som behöver ett svar. Och de svaren kostar pengar – både att hitta och att utföra.

Att angreppen hittills, åtminstone de som är offentligt kända, främst handlat om att komma åt beräkningskapaciteten i de kapade prylarna betyder inte att det kommer att fortsätta på det sättet. Det finns redan exempel där den skadliga koden slår mot den uppkopplade prylens egen funktion, exempelvis ransomware som låser internetuppkopplade termostater.

Resultatet i ett sådant fall kan bli ett hem där det inte går att ändra temperaturen innan lösensumman är betald.

– På sikt tror jag absolut att vi kommer få se den typen av attacker också. Men det kräver mer av den som utför den, eftersom man då behöver veta mer om den pryl man tagit sig in i, säger Joachim Strömbergson.

Så hur ska ansvaret fördelas? Vem ska se till att de enheter som ansluts till nätet är säkra?

Bruce Schneier, amerikansk säkerhetsexpert, hör till dem som börjat argumentera för lagstiftning och hårda krav på tillverkarna. I EU-kommissionen förs diskussioner om någon form av säkerhetsmärkning, liknande den som finns för elektriska produkter.

Tanken är att lagkrav och certifieringar ska vara ett sätt att fördela ansvaret och kostnaderna för problemen på ett bättre sätt än i dag.

Varken tillverkare eller ägare av de kapade prylarna drabbas i dagsläget i särskilt stor utsträckning. I stället är det de som drabbas av attackerna som får problem.

Det finns också skäl att som kund, särskilt om du ska göra stora investeringar, ställa tydligare krav på leverantörerna:

– Representerar jag ett fastighetsbolag som ska köpa sensorer, lägg då inte fokus bara på den billigaste sensorn utan ta med säkerhetsaspekten i upphandlingen. Investeringar görs ju för att tjäna eller spara pengar. Hela den ekonomiska vinsten hotas av dålig säkerhet, säger Joachim Strömbergson.

EU verkar för säkerhetsmärkning

Institutioner som arbetar med säkerhetsmärkning för iot:

National Institute of Standard and Technology, NIST, har tagit fram en standard för internet of things.

GSMA, som är mobiloperatörernas branschorganisation, har tagit fram olika riktlinjer beroende på var i ekosystemet man befinner sig som företag.

EU-kommissionen arbetar med ett förslag till säkerhetsmärkning för iot-prylar, liknande den säkerhetsmärkning som finns för elektriska apparater.